Aunque la esteganografía es un arte antiguo, en el mundo digital se le ha dado un nuevo sentido, llevando la idea a nuevos formatos y desarrollando técnicas bastante avanzadas. Aún así, si pensamos en seguridad, la esteganografía por sí sola se queda pequeña, por lo que la mayoría de los programas actuales cifran los datos antes de incrustarlos. Actualmente deberíamos pensar en la esteganografía como una técnica complementaria a la criptografía.

La cantidad de formatos en los que se pueden esconder datos es inmensa, y las técnicas para hacerlo en cada uno de ellos también son variadas. Vamos a ver una pequeña recopilación de formatos que pueden ser contenedores de información oculta, y algunos programas que hacen ésto posible.

Steghide: Libre, portable, rápido, soporta cifrado y compresión. Es uno de los más usados, y está disponible en los repositorios de software de un montón de distribuciones. Trabaja con JPEG, BMP, WAV y AU.

JPHide y JPSeek: Trabajan con JPEG, y prometen ser programas muy silenciosos, ya que la modificación del contenedor es mínima.

Gifshuffle: Como su nombre indica, utiliza ficheros GIF (animados también). Una herramienta muy portable, libre, rápida, y que soporta cifrado / compresión.

SNOW: Del mismo creador que Gifshuffle, utiliza espacios y tabulaciones al final de las líneas de un fichero de texto ASCII. También es altamente portable, libre, rápido y soporta cifrado / compresión.

wbStego: Tiene varias versiones, y pretende tener una interfaz más amigable. Utiliza formatos BMP, texto ASCII o ANSI, HTML y PDF.

MP3Stego: Utiliza ficheros MP3 como contenedores, admite compresión y cifrado.

Stelin y StegoSense: Herramientas de esteganografía sintáctica en textos.

Fuse::PDF: Ocultar documentos personales dentro de ficheros PDF.

Ésto es una pequeña muestra de todo lo que podemos encontrar en Internet, en la práctica a cada uno le gustarán más unas que otras y usará unos formatos sobre otros.

Saludos!

05 diciembre, 2010

09 noviembre, 2010

KL-Detector: Detectar keyloggers

KL-Detector es una pequeña aplicación gratuíta y portable que nos permitirá detectar los keyloggers más conocidos pudiendo así estar un grado más protegidos. Se minimizará en la bandeja del sistema.

Saludos!

|

| Figura 1: KL-Detector - Detectar keyloggers en Windows. |

Saludos!

Etiquetas:

Hardening,

Keylogger,

Seguridad Informática,

Windows

08 noviembre, 2010

Descifrar ficheros comprimidos .rar, .zip, .ace o .arj

Advanced Archive Password Recovery desarrollada por elcomsoft es una herramienta que nos permitirá descrifrar por medio de fuerza bruta (brute-force attack) archivos que están protegidos con una contraseña. Solo admite formatos tipo .rar, .zip, .ace o .arj. Puede usar su propio diccionario o se podrá especificar uno para realizar el ataque de fuerza bruta.

|

| Figura 1: Advanced Archive Password Recovery - Fuerza bruta en fichero .zip. |

Si no consigue recuperar la contraseña, recomiendo volver intentarlo 2 o 3 veces más.

Saludos!

Saludos!

05 noviembre, 2010

Firesheep: Hijacking en sesiones de usuario iniciadas

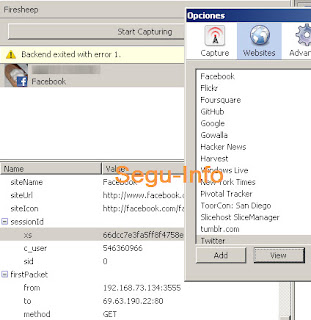

Firesheep es una herramienta que podría ser utilizada para robar identidades según las propias palabras de su autor Codebutler. La herramienta, que fue presentada en la última Toorcon 12 en San Diego, permite capturar tráfico de una gran cantidad de sitios web que envían el datos sin cifrar.

Una vez instalada la extensión en Firefox (Mac OS y Windows, ya que por el momento no dispone de una versión para SO Linux), Firesheep permite el robo de credenciales de los siguientes sitios, en los que podemos ver en la caputura, que nos deja Segu-Info:

Una vez instalada la extensión en Firefox (Mac OS y Windows, ya que por el momento no dispone de una versión para SO Linux), Firesheep permite el robo de credenciales de los siguientes sitios, en los que podemos ver en la caputura, que nos deja Segu-Info:

|

| Figura 1: Firesheep - Hijacking en sesiones. |

Como explica Codebutler en su presentación una vez capturadas las Cookies y las sesiones del usuario, sería posible hacerse pasar por el mismo (Session Hijacking).

Saludos!

Saludos!

Etiquetas:

Hacking,

Hijacking,

Mozilla Firefox,

Seguridad Informática,

Web Browser

13 septiembre, 2010

Eliminar la password de la BIOS

Si queremos acceder a un equipo y dicho equipo tiene una contraseña en la BIOS, no vamos poder entrar a ella y su configuración.

Para ello podemos utilizar determinados métodos, para borrar dicha password de la BIOS:

[1] - Una de las tantas utilidades de las que dispone Hiren’s BOOT CD. (Actualizo este post a fecha de Enero de 2016 con la nueva versión de Hiren's BOOTCD).

Esto es ideal para cuando podemos bottear un LiveCD a través del "Menú BOOT" y que este no nos solicite credenciales para poder hacer bootstrap a dispositivos externos.

Dentro de las opciones "BIOS/CMOS Tools" tendremos un conjunto de herramientas, entre ellas: BIOS Cracker y Kill CMOS.

[2] - En el caso de que no podamos bootear ningún LiveCD, tendremos que hacerlo desde el propio sistema operativo.

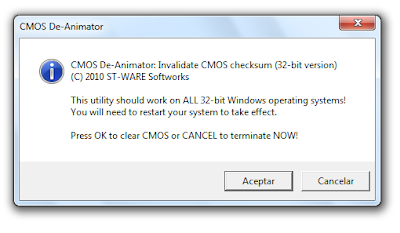

CMOS De-animator (alternativa de descarga) es una utilidad gratuita que funciona en todas las versiones de Windows. Y que en principio no requiere elevar privilegios para acceder a la CMOS. Nos permitirá eliminar la password de la BIOS invalidando el checksum de la CMOS, una vez realice el proceso habrá "limpiado" la password de la BIOS y dejarla con su configuración por defecto.

Actualmente está disponible en su versión 3.0, la cual incluye ciertas mejoras sobre todo por su nueva interfaz de uso.

Saludos!

Para ello podemos utilizar determinados métodos, para borrar dicha password de la BIOS:

[1] - Una de las tantas utilidades de las que dispone Hiren’s BOOT CD. (Actualizo este post a fecha de Enero de 2016 con la nueva versión de Hiren's BOOTCD).

Esto es ideal para cuando podemos bottear un LiveCD a través del "Menú BOOT" y que este no nos solicite credenciales para poder hacer bootstrap a dispositivos externos.

Dentro de las opciones "BIOS/CMOS Tools" tendremos un conjunto de herramientas, entre ellas: BIOS Cracker y Kill CMOS.

Figura 2: Kill CMOS

Figura 3: Eliminado con éxito de la password de BIOS.

[2] - En el caso de que no podamos bootear ningún LiveCD, tendremos que hacerlo desde el propio sistema operativo.

CMOS De-animator (alternativa de descarga) es una utilidad gratuita que funciona en todas las versiones de Windows. Y que en principio no requiere elevar privilegios para acceder a la CMOS. Nos permitirá eliminar la password de la BIOS invalidando el checksum de la CMOS, una vez realice el proceso habrá "limpiado" la password de la BIOS y dejarla con su configuración por defecto.

Figura 4: CMOS De-animator para Windows.

Actualmente está disponible en su versión 3.0, la cual incluye ciertas mejoras sobre todo por su nueva interfaz de uso.

Saludos!

27 agosto, 2010

Sincronizar copias de seguridad locales con Synkron

Synkron es software libre gratuito para poder realizar copias mirrors de la sincronización de determinadas carpetas.

Se pueden especificar intervalos de sincronización o determinados días/hora de la semana, así como también tener varias sesiones de distintas ubicaciones en diferentes instancias o personalizar cada una de esas instancias que la aplicación la representa gráficamente con pestañas.

Saludos!

10 agosto, 2010

Recuperar numeros de serie de Windows y otras aplicaciones instaladas

LicenseCrawler desarrollada por klinzmann.

ProduKey desarrollada por Nirsoft.

Saludos!

|

| Figura 1: LicenseCrawler - Recuperar números de serie. |

ProduKey desarrollada por Nirsoft.

|

| Figura 2: ProduKey - Recuperar números de serie. |

Saludos!

06 agosto, 2010

Cambiar la fecha y hora de archivos o carpetas

Bulk File Changer desarrolado por Nirsoft podremos modificar la metadata de fechas de los archivos o carpetas. Podremos restaurar la fecha y hora original.

Restamper otra utilidad que nos va permitir cambiar la fecha y hora de cualquier archivo o carpeta. Podremos restaurar la fecha y hora original.

Attribute Changer utilidad para modificar fecha y hora de los ficheros y/o carpetas, también podremos modificar sus atributos.

SKTimeStamp desarrollada por stefanstools se instala como una librería y que se añade como pestaña a las propiedades de un fichero o carpeta, el cual nos permitirá modificar de forma rápida la fecha/hora de creación, modificación y acceso al fichero o carpeta. Podremos restaurar la fecha y hora original.

|

| Figura 1: Bulk File Changer - cambiar fecha y hora de arhcivos o carpetas. |

Restamper otra utilidad que nos va permitir cambiar la fecha y hora de cualquier archivo o carpeta. Podremos restaurar la fecha y hora original.

|

| Figura 2: Restamper - cambiar fecha y hora de arhcivos o carpetas. |

Attribute Changer utilidad para modificar fecha y hora de los ficheros y/o carpetas, también podremos modificar sus atributos.

|

| Figura 3: Attribute Changer - cambiar fecha y hora de arhcivos o carpetas. |

SKTimeStamp desarrollada por stefanstools se instala como una librería y que se añade como pestaña a las propiedades de un fichero o carpeta, el cual nos permitirá modificar de forma rápida la fecha/hora de creación, modificación y acceso al fichero o carpeta. Podremos restaurar la fecha y hora original.

|

| Figura 4: SKTimeStamp - cambiar fecha y hora de arhcivos o carpetas. |

Saludos!

27 julio, 2010

BlueScreenView [Dumping BSoD]: Identfificar “Pantallazos Azules” BSoD de Windows

BlueScreenView que buscará los archivos con extensión .dmp llamados minidumps ubicados por defecto en %systemroot%\Minidump (C:\Windows\Minidump) donde se almacenan los registros de todos los BSoD (Blue Screen Of Death) de Windows.

Si el equipo sigue funcionando después de un BSoD se puede analizar fácilmente con esta herramienta, en caso contrario habría que extraer el disco duro físico y examinar estes ficheros desde otro equipo.

Para cada mensaje BSOD se pueden ver los controladores que estaban cargados en ese momento. Podemos cambiar la vista de visualización de los ficheros .dmp y así ver el mensaje de error de diferentes formas.

Por fuente de forospyware.com estas serían algunas referencias a los posibles significados de los típicos mensajes BSOD.

IRQL NOT LESS OR EQUAL: Drivers incompatibles o mal diseñados.

UNKNOWN HARD ERROR: Archivos del registro dañados o borrados, RAM defectuosa.

STATUS SYSTEM PROCESS TERMINATED: Software o drivers incompatibles.

STATUS IMAGE CH HECKSUM MISMATCH: Archivos modificados, errores en el acceso al disco, RAM defectuosa.

KMODE EXCEPTION NOT HANDLED: Drivers incompatibles o mal diseñados, software con fallas graves, hardware defectuoso.

NTFS FILE SYSTEM: Disco duro dañado, cables de disco en mal estado, sistema de archivos dañado.

FAT FILE SYSTEM o NTFS FILE SYSTEM: Error en el ntfs.sys (driver que permite al sistema, leer y escribir en unidades NTFS).

INACCESSIBLE BOOT DEVICE: Cambio de motherboard o controladora, cambio de disco a otra PC, virus.

PAGE FAULT IN NONPAGED AREA: Drivers incompatibles, software incompatible, RAM o motherboard fallado.

NO MORE SYSTEM PTES: Un driver no se está liberando correctamente.

UNEXPECT TED KERNEL MODE TRAP: Hardware defectuoso, posiblemente memoria RAM o placa base; software incompatible.

KERNEL STACK INPAGE ERROR: Sector donde se aloja archivo de intercambio dañado, cables de disco defectuosos, virus.

SYSTEM THREAD EXCEPTION NOT HANDLED: Drivers o software incompatibles, BIOS defectuoso, hardware incompatible.

KERNEL MODE EXCEPTION NOT HANDLED: Hardware, drivers o BIOS incompatible. Lo más habitual es que se trate de RAM defectuosa.

DRIVER POWER STATE FAILURE: Driver que no funciona correctamente con las funciones de ahorro de energía.

BAD POOL CALLER: Driver o software mal diseñado.

DRIVER IRQL NOT LESS OR EQUAL: Driver mal diseñado.

THREAD STUCK IN N DEVICE DRIVER: Driver, típicamente de la tarjeta gráfica, mal diseñado.

UNMOUNTABLE BOOT VOLUME: Cambio de placa o controladora, cables IDE defectuosos o inadecuados, cambios en la conexión de los discos.

MACHINE CHECK EXCEPTION: Este comportamiento se debe a que el procesador del equipo ha detectado un error de hardware irrecuperable y ha informado sobre él a Windows. Se debe a una falla en el procesador, mother board u overclocking extremo.

Saludos!

Si el equipo sigue funcionando después de un BSoD se puede analizar fácilmente con esta herramienta, en caso contrario habría que extraer el disco duro físico y examinar estes ficheros desde otro equipo.

|

| Figura 1: Identificar BSoD de Windows con BlueScreenView. |

Para cada mensaje BSOD se pueden ver los controladores que estaban cargados en ese momento. Podemos cambiar la vista de visualización de los ficheros .dmp y así ver el mensaje de error de diferentes formas.

Por fuente de forospyware.com estas serían algunas referencias a los posibles significados de los típicos mensajes BSOD.

IRQL NOT LESS OR EQUAL: Drivers incompatibles o mal diseñados.

UNKNOWN HARD ERROR: Archivos del registro dañados o borrados, RAM defectuosa.

STATUS SYSTEM PROCESS TERMINATED: Software o drivers incompatibles.

STATUS IMAGE CH HECKSUM MISMATCH: Archivos modificados, errores en el acceso al disco, RAM defectuosa.

KMODE EXCEPTION NOT HANDLED: Drivers incompatibles o mal diseñados, software con fallas graves, hardware defectuoso.

NTFS FILE SYSTEM: Disco duro dañado, cables de disco en mal estado, sistema de archivos dañado.

FAT FILE SYSTEM o NTFS FILE SYSTEM: Error en el ntfs.sys (driver que permite al sistema, leer y escribir en unidades NTFS).

INACCESSIBLE BOOT DEVICE: Cambio de motherboard o controladora, cambio de disco a otra PC, virus.

PAGE FAULT IN NONPAGED AREA: Drivers incompatibles, software incompatible, RAM o motherboard fallado.

NO MORE SYSTEM PTES: Un driver no se está liberando correctamente.

UNEXPECT TED KERNEL MODE TRAP: Hardware defectuoso, posiblemente memoria RAM o placa base; software incompatible.

KERNEL STACK INPAGE ERROR: Sector donde se aloja archivo de intercambio dañado, cables de disco defectuosos, virus.

SYSTEM THREAD EXCEPTION NOT HANDLED: Drivers o software incompatibles, BIOS defectuoso, hardware incompatible.

KERNEL MODE EXCEPTION NOT HANDLED: Hardware, drivers o BIOS incompatible. Lo más habitual es que se trate de RAM defectuosa.

DRIVER POWER STATE FAILURE: Driver que no funciona correctamente con las funciones de ahorro de energía.

BAD POOL CALLER: Driver o software mal diseñado.

DRIVER IRQL NOT LESS OR EQUAL: Driver mal diseñado.

THREAD STUCK IN N DEVICE DRIVER: Driver, típicamente de la tarjeta gráfica, mal diseñado.

UNMOUNTABLE BOOT VOLUME: Cambio de placa o controladora, cables IDE defectuosos o inadecuados, cambios en la conexión de los discos.

MACHINE CHECK EXCEPTION: Este comportamiento se debe a que el procesador del equipo ha detectado un error de hardware irrecuperable y ha informado sobre él a Windows. Se debe a una falla en el procesador, mother board u overclocking extremo.

Saludos!

Etiquetas:

Análisis Forense,

BIOS,

Hardware,

Seguridad,

Windows

20 mayo, 2010

sfc /scannow: Escanear, detectar, reparar archivos dañados en Windows

La utilidad en línea de comandos SFC (System File Checker) comprueba la integridad de ficheros protegidos del sistema. Intenta restablecerlos en caso de que presenten algún tipo de anomalía.

sfc /scannow examinará todos los archivos de sistema protegidos y remplaza los archivos dañados con una copia en caché ubicada en una carpeta comprimida en %WinDir%\System32\dllcache. El marcador de posición %WinDir% representa la carpeta del sistema operativo Windows.

Podemos utilizar antes sfc /purgecache, este purga la caché de archivos y examina todos los archivos de sistema protegidos.

Saludos!

sfc /scannow examinará todos los archivos de sistema protegidos y remplaza los archivos dañados con una copia en caché ubicada en una carpeta comprimida en %WinDir%\System32\dllcache. El marcador de posición %WinDir% representa la carpeta del sistema operativo Windows.

sfc /scannow

|

| Figura 1: Analizando sistema con sfc /scannow |

Podemos utilizar antes sfc /purgecache, este purga la caché de archivos y examina todos los archivos de sistema protegidos.

Saludos!

22 abril, 2010

HijackThis: Escaneo de modificaciones en navegadores web

HijackThis es un software centrado principalmente en detectar las modificaciones que puedan haber sido realizadas por algún Spyware, Browser Hijacker, Malware u otro programa malicioso.

Hijackthis escanea el estado actual de nuestro equipo para posteriormente intentar reparar estas "intrusiones", en muchas ocasiones no deseadas. Al final del escaneo podremos definir que se nos genere un documento de texto el cual podremos guardar y a analizar detalladamente.

No todo el contenido del log mostrado de es malo simplemente habría que entenderlo y saber que tenemos o no instalado de forma legítima en nuestro equipo.

Este log resultante consta de unos códigos numéricos los cuales indican el tipo de resultado obtenido, una lista de la definición de estos números sería la siguiente:

R0, R1, R2, R3: las URL de paginas de inicio/búsqueda en el Internet Explorer.

F0, F1, F2, F3: Programas cargados a partir de ficheros *.ini (system.ini, win.ini)

N1, N2, N3, N4: las URL de paginas de inicio/búsqueda de Netscape o Firefox.

O1: Redirecciones mediante aviso del fichero HOSTS.

O2: BHO (Browser Help Object); Son plugins para aumentar la funcionalidad de Internet, pero también pueden ser spywares.

O3: Toolbars del IE. (Internet Explorer).

O4: Aplicaciones que cargan en el inicio automático de Windows, ya sea desde el registro o desde la carpeta Inicio.

O5: Son las opciones de IE no visibles desde el panel de control de Windows.

O6: Acceso restringido por el Administrador a las opciones de IE.

O7: Acceso restringido por el Administrador al Registro.

O8: Elementos encontrados en el menú contextual del IE.

O9: Botones adicionales que se encuentran en la barra de herramientas de IE. Ej. : Flasget, DAP, Encarta, etc.

O10: Winsock Hijackers.

O11: Adición de un grupo extra en las opciones avanzadas de IE.

O12: Plugins para IE.

O13: Hijack del prefijo en IE.

O14: Hijack de la configuración por defecto del IE.

O15: Sitios no autorizados en la zona segura configurada por IE.

O16: Objetos ActiveX.

O17: Hijack del Dominio / Lop.com

O18: Protocolos extra / Hijack de estos.

O19: Hijack de la hoja de estilo del Usuario

O20: Valores del registro auto ejecutables AppInit_DLLs.

O21: Llaves del registro auto ejecutables ShellServiceObjectDelayLoad.

O22: Llaves del registro auto ejecutables SharedTaskSheduler.

O23: Servicios.

O24: Componentes de escritorio activos de Windows. Wallpaper.

Saludos!

Hijackthis escanea el estado actual de nuestro equipo para posteriormente intentar reparar estas "intrusiones", en muchas ocasiones no deseadas. Al final del escaneo podremos definir que se nos genere un documento de texto el cual podremos guardar y a analizar detalladamente.

No todo el contenido del log mostrado de es malo simplemente habría que entenderlo y saber que tenemos o no instalado de forma legítima en nuestro equipo.

Figura 1: Análises de log HijackThis.

Este log resultante consta de unos códigos numéricos los cuales indican el tipo de resultado obtenido, una lista de la definición de estos números sería la siguiente:

R0, R1, R2, R3: las URL de paginas de inicio/búsqueda en el Internet Explorer.

F0, F1, F2, F3: Programas cargados a partir de ficheros *.ini (system.ini, win.ini)

N1, N2, N3, N4: las URL de paginas de inicio/búsqueda de Netscape o Firefox.

O1: Redirecciones mediante aviso del fichero HOSTS.

O2: BHO (Browser Help Object); Son plugins para aumentar la funcionalidad de Internet, pero también pueden ser spywares.

O3: Toolbars del IE. (Internet Explorer).

O4: Aplicaciones que cargan en el inicio automático de Windows, ya sea desde el registro o desde la carpeta Inicio.

O5: Son las opciones de IE no visibles desde el panel de control de Windows.

O6: Acceso restringido por el Administrador a las opciones de IE.

O7: Acceso restringido por el Administrador al Registro.

O8: Elementos encontrados en el menú contextual del IE.

O9: Botones adicionales que se encuentran en la barra de herramientas de IE. Ej. : Flasget, DAP, Encarta, etc.

O10: Winsock Hijackers.

O11: Adición de un grupo extra en las opciones avanzadas de IE.

O12: Plugins para IE.

O13: Hijack del prefijo en IE.

O14: Hijack de la configuración por defecto del IE.

O15: Sitios no autorizados en la zona segura configurada por IE.

O16: Objetos ActiveX.

O17: Hijack del Dominio / Lop.com

O18: Protocolos extra / Hijack de estos.

O19: Hijack de la hoja de estilo del Usuario

O20: Valores del registro auto ejecutables AppInit_DLLs.

O21: Llaves del registro auto ejecutables ShellServiceObjectDelayLoad.

O22: Llaves del registro auto ejecutables SharedTaskSheduler.

O23: Servicios.

O24: Componentes de escritorio activos de Windows. Wallpaper.

Saludos!

Etiquetas:

Google Chrome,

Hijacking,

Internet Explorer,

Malware,

Mozilla Firefox,

Phishing,

Seguridad,

Web Browser,

Windows

21 abril, 2010

Tipos de Malware y clasificación de Virus Informáticos

Este artículo tiene la intención de comprender en aspectos básicos las asociaciones de los diversos terminos para las amenazas relazionadas con el Malware o Badware. Y de ese modo conseguir una mayor comprensión sobre el tema.

Esta info fue recopilada de diversos espacios webs y adaptada en este artículo con el fin de tener así una recopilación en una misma entrada.

Tipos de Malware/Badware

Troyanos: No es propiamente un virus como tal, ya que no se replica ni tampoco intenta infectar a otros archivos. Si no que es un programa malicioso con los que veremos a posteriori. Existen multitud de malwares Troyanos y métodos de "troyanización".

La tarea que realizan esta clase de aplicaciones es la de introducirse en la computadora víctima mediante el engaño. Para ello, los desarrolladores de los mismos introducen en una aplicación aparentemente inofensiva un segundo programa, es decir el troyano propiamente dicho, el cual instalará en nuestra PC el código necesario para cumplir con las tareas especificadas por su creador.

Las acciones que pueden ser desarrolladas por estos troyanos incluyen la apertura de puertos de nuestra computadora, para permitir que cualquier intruso controle nuestros movimientos de forma remota. Así como también recolectar y enviar cualquier dato sensible que podamos tener a resguardo en nuestro equipamiento informático.

Asimismo pueden contener bombas lógicas, las cuales ejecutarán su código malicioso al cumplirse cualquier condición que haya establecido su programador.

Un aspecto muy importante a tener en cuenta es la peligrosidad de estos programas. De forma similar a los virus, estos tienen la capacidad de destruir de manera permanente cualquier archivo, además de inutilizar por completo la información guardada en el disco rígido.

Worms (Gusanos): Si bien a efectos de su catalogación son considerados como virus, lo cierto es que este tipo de programas no infectan otros archivos. El objetivo para el cual fueron desarrollados es la replicación a la máxima celeridad posible, logrando de este modo el colapso total de cualquier red en la cual pudieran haber ingresado.

El chat o el correo electrónico es una de las formas más utilizadas para la propagación e infección de los gusanos. También pueden propagarse y desarrollarse en la memoria RAM de la computadora.

Virtual Crab (Ladillas virtuales): Es un tipos de programa maligno que, como analogía al parásito de transmisión sexual, entra en una computadora a través del "sexo virtual", sitios webs pornográficos o cualquier aplicación relacionada.

Los sitios web pornográficos suelen ser un gran caldo de cultivo para estos parásitos virtuales. Al igual que los gusanos intentan multiplicarse por todo el sistema una vez infectado y los síntomas que pueden padecer los atacantes son similares a los de los Gusanos (Worms).

Botnet (redes de computadores Zombies): Los bots son propagados a través de Internet utilizando a un gusano como transporte, envíos masivos de ellos mediante correo electrónico o aprovechando vulnerabilidades en navegadores web.

Una vez que se logra una gran cantidad de sistemas infectados mediante Troyanos, se forman amplias redes que "trabajan" para el creador del programa. Aquí hay que destacar tres puntos importantes:

El objetivo es lograr una gran cantidad de computadoras infectadas para disponer de ellos libremente hasta el punto de formas redes de botnes.

Exploit: Un Exploit es un programa o código que "explota" una vulnerabilidad del sistema o de parte de él para aprovechar esta deficiencia en beneficio del creador del mismo.

Si bien el código que explota la vulnerabilidad no es un código malicioso en sí mismo, generalmente se lo utiliza para otros fines como permitir el acceso a un sistema o como parte de otros malware como gusanos y troyanos.

Es decir que actualmente, los exploits son utilizados como "componente" de otro malware ya que al explotar vulnerabilidades del sistema permite hacer uso de funciones que no estarían permitidas en caso normal.

Existen diversos tipos de exploits dependiendo las vulnerabilidades utilizadas y son publicados cientos de ellos por día para cualquier sistema y programa existente pero sólo una gran minoría son utilizados como parte de otros malware (aquellos que pueden ser explotados en forma relativamente sencilla y que pueden lograr gran repercusión).

0-Day - Zero Day (Día cero): Cuando está aplicado a la información, el "Zero Day" significa generalmente información no disponible públicamente. Esto se utiliza a menudo para describir exploits de vulnerabilidades a la seguridad que no son conocidas por los profesionales del tema.

Se definie Zero Day como cualquier exploit que no haya sido mitigado por un parche del vendedor.

Keylogger: Como su nombre lo indica un Keylogger es un programa que registra y graba la pulsación de teclas (y algunos también clics del mouse). La información recolectada será utilizada luego por la persona que lo haya instalado. Actualmente existen dispositivos de hardware o bien aplicaciones (software) que realizan estas tareas.

Los Keyloggers físicos son pequeños dispositivos que se instalan entre nuestra computadora y el teclado. Son difíciles de identificar para un usuario inexperto pero si se presta atención es posible reconocerlos a simple vista. Tienen distintas capacidades de almacenamiento, son comprados en cualquier casa especializada y generalmente son instalados por empresas que desean monitorizar a ciertos empleados.

Cabe aclarar que esta forma de actuar puede traer problemas legales a quien lo instala ya que registrar a un usuario mediante este accionar puede interpretarse como una violación a su privacidad. Es aquí donde cobra relevancia una política de seguridad clara, puesta por escrito y firmada por el usuario. Con respecto a las Keyloggers por software, actualmente son los más comunes, muy utilizados por el malware orientado a robar datos confidenciales o privados del usuario. Como es de imaginar, la información obtenida es todo lo que el usuario ingrese en su teclado como por ejemplo documentos, nombres de usuarios, contraseñas, números de tarjetas, códigos PIN, etc.

Esto explica el porque de su gran éxito y utilización actual ya que como sabemos el malware, cada vez más orientado al delito, puede utilizar esta herramienta para proporcionar información sensible del usuario a un atacante.

Stealer: Se define como Stealer (ladrón de información) a un programa troyano que se introduce a través de internet en un ordenador con el propósito de obtener de forma fraudulenta información confidencial del propietario, logins en accesos a sitios web, contraseñas o números de tarjetas de crédito. Se suele propagar en la mayoría de los casos mediante correos electrónicos en forma de Spam.

Entre alguno de sus síntomas están los de: la desconexión involuntaria de un sitio web, para así volver a hacer login en el sitio y Stealer capturar esa información, sería como un Keylogger por software. Si somo usuarios de MSN Messenger, este envía mensajes falsos e incluso introduciendo en ellos datos incluidos haciendo creer al usuario destinatario que son datos enviados por el usuario infectado, pero el destinatario no lo sabe. Para usuarios inexpertos es difícil que sepan detectar el tipo de mensajes, pero solo con ver algunos ejemplos ya uno se da de cuenta del engaño.

Phising: Se define Phishing como la capacidad de duplicar una página web para hacer creer al visitante que se encuentra en el sitio web original, en lugar del falso. Normalmente, se utiliza con fines delictivos enviando correos electrónicos de SPAM e invitando acceder a la página señuelo. El objetivo del engaño es adquirir información confidencial del usuario como contraseñas, tarjetas de crédito o datos financieros y bancarios.

El Phishing consiste en el envío de correos electrónicos que, aparentando provenir de fuentes fiables (por ejemplo, entidades bancarias), intentan obtener datos confidenciales del usuario. Para ello, suelen incluir un enlace que, al ser pulsado, lleva a páginas web falsificadas.

De esta manera, el usuario, creyendo estar en un sitio de toda confianza, introduce la información solicitada que, en realidad, va a parar a manos del estafador. Existe un amplio abanico de software y aplicaciones de toda índole que quedan clasificados dentro de la categoría de robo de información personal o financiera, algunas de ellas realmente complejas, como el uso de una ventana Javascript flotante sobre la barra de direcciones del navegador con el fin de confundir al usuario.

Para evitar este tipo de ataques, no debemos abrir enlaces de remitentes que desconozcamos o nos parezcan sospechosos, si el contenido del mensaje tiene faltas ortográficas, el mensaje está mezclado e dos o más lenguas, debemos tener la confianza de que el enlace que se nos pueda mostrar es de confianza. Nunca abrir un enlace con un clic del ratón desde el propio panel de correo, colocándonos encima del enlace en la navegador web que utilicemos nos avisará en la parte inferior (barra de complementos) hacia donde nos redirije dicho enlace. Igualmente, si tenemos confianza en el sitio deberíamos seleccionar el enlace, copiarlo, y pegarlo e la barra de direcciones de una nueva pestaña o ventana del navegador. Si una vez dentro nos parece sospecho a la hora de ingresar algún dato, cerramos la web y no proporcionamos ninguna información.

Pharming: El Pharming es el aprovechamiento de una vulnerabilidad en el software de los servidores DNS (Domain Name System - Encargados de convertir direcciones IP en nombres) que permite a un atacante adquirir el nombre de dominio de un sitio, y redirigir el tráfico de la página Web original hacia la página Web falsa.

Rogues, Scareware o FakesAVs (falsos antivirus): Los Rogue, Scareware o FakesAVs son sitios web o programas que simulan ser una aplicación de seguridad, generalmente gratuita, pero que en realidad instalan otros programas dañinos. Bajo la promesa de solucionar falsas infecciones, cuando el usuario instala estos programas, su sistema es infectado.

Estos programas, que el la mayoría de los casos son falsos antivirus, no suelen realizar exploraciones reales, ni tampoco eliminan los virus del sistema si los tuviera, simplemente informan que se ha realizado con éxito la desinfección del equipo, aunque en realidad no se a realizado ninguna acción, si no, que a sido infectado con el código malicioso que el atacante desarrollara para obtener algún veneficio.

Para los delincuentes es sencillo desarrollar este tipo de software, ya que los programas sólo muestran unas pocas pantallas y unos cuantos mensajes falsos para engañar al usuario.

Ransomware: Los Ransomware es un tipo de malware que mediante distintas técnicas imposibilita al usuario propi de un documento acceder al mismo. El modo más comúnmente utilizado es cifrar con clave dicho documento y dejar instrucciones al usuario para obtenerla, posterior al pago de "rescate". Es una variante de los malwares tipo Rogue o FakesAVs.

Hoax: Un Hoax (del inglés: engaño, bulo) es un mensaje de correo electrónico con contenido falso o engañoso y normalmente distribuido en cadena. Algunos informan sobre virus desastrosos, otros apelan a la solidaridad con un niño enfermo o cualquier otra noble causa, otros contienen fórmulas para hacerse millonario o crean cadenas de la suerte como las que existen por correo postal. Los objetivos que persigue quien inicia un hoax son: alimentar su ego, captar direcciones de correo y saturar la red o los servidores de correo.

Frecuentemente, circulan por Internet falsos mensajes de alerta sobre virus, conocidos como Hoaxes o bulos. Su finalidad es generar alarma y confusión entre los usuarios.

SPAM: Se define SPAM a los mensajes no solicitados, habitualmente de tipo publicitario, enviados en forma masiva. La vía más utilizada es la basada en el correo electrónico pero puede presentarse por programas de mensajería instantánea o por teléfono móvil.

El término spam tiene su origen en el "jamón especiado" (SPiced hAM), primer producto de carne enlatada que no necesitaba frigorífico para su conservación.

Debido a esto, su uso se generalizó, pasando a formar parte del rancho habitual de los ejércitos de Estados Unidos y Rusia durante la Segunda Guerra Mundial. Posteriormente, en 1969, el grupo de actores Monthy Python protagonizó una popular escena, en la cual los clientes de una cafetería intentaban elegir de un menú en el que todos los platos contenían...jamón especiado, mientras un coro de vikingos canta a voz en grito "spam, spam, spam, rico spam, maravilloso spam".

En resumen, el spam aparecía en todas partes, y ahogaba el resto de conversaciones . Haciendo un poco de historia, el primer caso de spam del que se tiene noticia es una carta enviada en 1978 por la empresa Digital Equipment Corporation.

Esta compañía envió un anuncio sobre su ordenador DEC-20 a todos los usuarios de ArpaNet (precursora de Internet) de la costa occidental de los Estados Unidos. Sin embargo, la palabra spam no se adoptó hasta 1994, cuando en Usenet apareció un anuncio del despacho de los abogados Lawrence Cantera y Martha Siegel. Informaban de su servicio para rellenar formularios de la lotería que da acceso a un permiso para trabajar en Estados Unidos. Este anuncio fue enviado mediante un script a todos los grupos de discusión que existían por aquel entonces. Algunas de las características más comunes que presentan este tipo de mensajes de correo electrónico son:

¿Cómo funciona? ¿Cómo se distribuye? Obtención de direcciones de correo Los spammers tratan de conseguir el mayor número posible de direcciones de correo electrónico válidas, es decir, realmente utilizadas por usuarios. Con este objeto, utilizan distintas técnicas, algunas de ellas altamente sofisticadas:

Actualmente hay empresas que facturan millones de dólares al año recolectando direcciones de correo electrónico, vendiéndolas y enviándoles mensajes de promociones, ofertas, y publicidad no solicitada, pero con la sofisticación de que algunas saben lo que nos interesa y buscamos y nos envían publicidad relacionada, para caer más fácilmente en el engaño.

Las recomendaciones para evitar el SPAM son las siguientes:

Adware: Se define como Adware al software que despliega publicidad de distintos productos o servicios. Estas aplicaciones incluyen código adicional que muestra la publicidad en ventanas emergentes (pop-up), o a través de una barra que aparece en la pantalla simulando ofrecer distintos servicios útiles para el usuario.

Generalmente, estas aplicaciones agregan iconos gráficos en las barras de herramientas de los navegadores de Internet o en los clientes de correo. Estas barras de tareas personalizadas tienen palabras claves predefinidas para que el usuario llegue a sitios con publicidad, sea lo que sea que el mismo usuario esté buscando. También puede reflejarse en banners publicitarios, en la mayoría de los casos engaños, que hacen desplazamiento por la página web visitada.

Spyware: Se define como Spyware o Software Espía a las aplicaciones que recopilan información sobre una persona u organización sin su conocimiento, ni consentimiento. El objetivo más común es distribuirlo a empresas publicitarias u otras organizaciones interesadas.

Normalmente, estos software envían información a sus servidores, en función de los hábitos de navegación del usuario. También, recogen datos acerca de las webs que se visitan y la información que se solicita en esos sitios, así como direcciones IP y URLs que se navegan.

Esta información es explotada para propósitos de mercadotecnia y muchas veces es el origen de otra plaga como el SPAM, ya que pueden encarar publicidad personalizada hacia el usuario afectado. Con estos datos, además, es posible crear perfiles estadísticos de los hábitos de los internautas.

Los programas espías son aplicaciones informáticas que recopilan datos sobre los hábitos de navegación, preferencias y gustos del usuario. Los datos recogidos son transmitidos a los propios fabricantes o a terceros, bien directamente, bien después de ser almacenados en el ordenador.

Las recomendaciones para evitar la instalación de este tipo de software son las siguientes:

El spyware puede ser instalado con el consentimiento del usuario y su plena conciencia, pero en ocasiones no es así. Lo mismo ocurre con el conocimiento de la recogida de datos y la forma en que son posteriormente utilizados.

Lista de Antispyware sospechoso: http://www.spywarewarrior.com/rogue_anti-spyware.htm

Este sitio ofrece una lista de software sospechoso. La lista es mantenida por Eric L. Howes profesor en la GSLIS (Graduate School of Library and Information Science) de la Universidad de Illinois, EE.UU.

Dialer: Tratan de establecer conexión telefónica con un número de tarificación especial. Dialer es un programa que, sin el consentimiento del usuario, cuelga la conexión telefónica que se está utilizando en ese momento (la que permite el acceso a Internet, mediante el marcado de un determinado número de teléfono) y establece otra, marcando un número de teléfono de tarificación especial. Esto supondrá un notable aumento del importe en la factura telefónica.

Los dialers no funcionan con conexiones ADSL y/o cable ya que este tipo de conexiones no realiza marcado para una conexión telefónica.

Scumware: Estas aplicaciones infectan los sitios Web, a través de ordenadores y servidores, modificando su contenido y estructura sin permiso. El Scumware puede modificar nuestros banners de publicidad, agregar información falsa u ofensiva en nuestras páginas, añadir enlaces publicitarios sin permiso, etcétera. Lo que sería conocido como ataques "Website defacement" o "Defacing".

Hijacker: Se encargan de “Secuestrar” las funciones de nuestro sistema cambiando la página de inicio y búsqueda y/o otros ajustes del navegador. Estos pueden ser instalados en el sistema sin nuestro consentimiento al visitar ciertos sitios web mediante controles ActiveX o bien ser incluidos por un troyano.

Joke: El objetivo de un Joke es crear algún efecto molesto o humorístico como una broma al ordenador del usuario.

RootKit: Un RootKit es un programa o conjunto de programas que un intruso usa para esconder su presencia en un sistema integrándose ocultamente e otras aplicaciones, procesos, archivos, directorios, claves de registro. Abre puertos de nuestra máquina que al atacante le permitirá acceder en el futuro para acceso al sistema y así manipular el mismo.

Para completar su objetivo, un Rootkit altera el flujo de ejecución del sistema operativo o manipula un conjunto de datos del sistema para evitar la auditoria. Un rootkit no es un exploit, es lo que el atacante usa después del exploit inicial. En algunos aspectos, un rootkit es más interesante que un Exploit, incluso que un 0-day.

Un Expoit 0-day es una bala, pero un Rootkit puede decir mucho del atacante, como cuál era su motivación para disparar. Windows es diseñado con seguridad y estabilidad en mente. El núcleo (kernel) debe ser protegido de las aplicaciones de usuario, pero estas aplicaciones requieren cierta funcionalidad desde el kernel. Para proveer esto Windows implementa dos modos de ejecución: modo usuario y modo kernel. Windows hoy solo soporta esos dos modos, aunque las CPU Intel y AMD soportan cuatro modos de privilegios o anillos en sus chips para proteger el codigo y datos del sistema de sobreescrituras maliciosas o inadvertidas por parte de código de menor privilegio.

Originalmente el término RootKit proviene de sistemas Unix y hacía referencia a pequeñas utilidades y herramientas que permitían acceso como "root" de esos sistemas.

El término ha evolucionado y actualmente es un conjunto de herramientas utilizadas en cualquier sistema para conseguir acceder ilícitamente al mismo. Generalmente se los utiliza para ocultar procesos y programas que permiten acceso al sistema atacado, incluso tomar control de parte del mismo.

Es importante remarcar que un Rootkit no es un Malware en sí mismo pero, debido a que es utilizado ampliamente para ocultar los mismos, muchas veces se lo considera incorrectamente como programa dañino. Actualmente, incluso son utilizados por ciertas empresas para controlar componentes del sistema y permitir o denegar su utilización. Hay que remarcar que el uso de estos programas es éticamente incorrecto (o incluso ilegal), ya que se hace sin la autorización expresa del usuario.

Metodología de Infección y Clasificación de Virus/Malware:

A continuación detallo los método de trabajo que poseen los virus informáticos más conocidos y difundidos en la actualidad, con el fin de que se conozca más en profundidad su funcionamiento, su modo de infección y sus objetivos, y de esta manera estar mejor preparado ante una posible infección del PC.

Bombas Lógicas: La particularidad más notoria de las bombas lógicas reside en que mientras no se cumplan ciertas condiciones, el virus no realizará ninguna acción destructiva, permaneciendo escondido al acecho de nuestros datos. Básicamente, una bomba lógica se compone de líneas de código insertadas dentro de otro programa, y tienen por finalidad destruir los datos de una computadora o causar otros importantes perjuicios.

Entre los daños que las bombas lógicas pueden causarnos la eliminación total de los contenidos de la unidad del disco rígido, o acciones tales como mostrar un mensaje, reproducir una canción o el envío de un correo electrónico sin nuestro consentimiento, entre otros.

Cabe destacar que su accionar puede llegar a ser extremadamente destructivo, ya que es uno de los más peligrosos de su tipo.

Tipos de Virus:

Residente: Como su nombre lo indica, esta clase de virus poseen la particularidad de poder ocultarse en sectores de la memoria RAM del equipo y residir allí, controlando cualquier operación de entrada o salida de datos que lleve a cabo el sistema operativo.

Su principal misión es la de infectar todos los archivos y programas que puedan ser llamados para su ejecución, ya sea para su copia, borrado o toda otra operación que pueda ser realizada con ellos.

Mientras permanecen ocultos en la RAM de nuestra computadora, yacen latentes a la espera de cualquier evento que haya sido programado por su desarrollador para comenzar con su ataque. Esta reacción puede ser desencadenada, por ejemplo, al haberse cumplido un lapso de tiempo en una fecha u hora prevista.

Acción Directa: La característica fundamental que define a los virus de tipo de Acción Directa es que no necesitan permanecer residentes en la memoria RAM de la computadora, ya que su método para comenzar con su ataque es esperar que se cumpla una determinada condición para activarse y poder replicarse y realizar la tarea para la cual fueron concebidos.

Para poder lograr su infección, esta clase de virus realiza una búsqueda de todos los archivos existentes en su directorio. Además poseen la particularidad de buscar en los directorios que se listan en la línea PATH del archivo Autoexec.bat. Este tipo de virus poseen la particularidad de, tras una infección de archivos, estos ficheros pueden ser por completo restaurados, volviendo al estado anterior a su infección.

Sobreescritura: Los virus del tipo de sobreescritura poseen la habilidad de destruir todo o parte del contenido de un archivo infectado por él, ya que cuando un fichero es infectado por el virus, este escribe datos dentro del mismo, dejando a este archivo total o parcialmente inútil.

Una característica que define a este tipo de virus informático, es que los archivos no aumentarán de tamaño en caso de una infección, esto es debido a que el virus oculta su código reemplazando parte del código propio del archivo infectado.

Este es uno de los virus más perjudiciales que circulan en la actualidad. Lamentablemente una de las pocas formas que existen de erradicar el virus, es eliminado el archivo infectado, con la consiguiente pérdida de los datos escritos en él.

Booting o Arranque: Como todos sabemos el sector de arranque o también conocido por MBR (Master Boot Record), es una zona del disco rígido donde reside el programa de carga para el inicio del sistema operativo.

La clase de virus que ataca el sector de arranque no infectarán archivos, sino que su misión principal es replicarse en cualquier otro disco rígido que se encuentre a su alcance. Se trata de un virus del tipo residente, ya que cuando el mismo se encuentra activo en la memoria, uno de los aspectos más importantes al momento de determinar su existencia, es el notorio decaimiento de las cifras que arroja cualquier conteo de la memoria libre del sistema. Sin embargo, el código del virus no incorpora ninguna clase de rutina perjudicial, salvo la propia replicación del mismo.

Macro: El principal motivo de creación de estos virus es la de poder infectar a todos aquellos archivos que tengan la posibilidad de ejecutar macros. Estas macros son pequeñas aplicaciones destinadas a facilitar la tarea del usuario mediante la automatización de ciertas y complejas operaciones que de otro modo serían demasiado tediosas de llevar a cabo. Estos micro-programas, al contener código ejecutable, también son propensos.

El método de infección del cual hacen uso los virus de esta índole es simple, una vez cargado el archivo, estas macros se cargarán en memoria y el código se ejecutará produciéndose de esta forma la infección. Cabe destacar que gran parte de estas aplicaciones cuentan con una protección incorporada para esta clase de amenazas, si bien no siempre es efectiva. Además lo cierto es que la mayoría de estos virus no pueden atacar a todas las aplicaciones por igual, debido a que su código está escrito para atacar a un programa en particular.

Los ejemplos más importantes de esta clase de ficheros son los documentos generados por Microsoft Word, cuya extensión es .doc y .docx, como así también los archivos de Microsoft Excel de extensión .xls y .xlsx, los ficheros de Microsoft Access con extensión .mdb, las presentaciones de Microsoft PowerPoint con extensión .pps, ppt, ppsx y pptx, también algunos ficheros realizados por CorelDraw .cdr entre otros.

Enlace: Este tipo de virus tiene la facultad de modificar las direcciones específicas de ubicación de programas y archivos para comenzar su infección, es decir, los lugares en donde el sistema operativo buscará estos programas o archivos para su ejecución.

El método de infección utilizado por este virus, como mencionamos, es alterar la ubicación de un determinado programa o fichero. Al momento de que el sistema operativo o el usuario del mismo necesite ejecutar este programa o fichero infectado, lo que en realidad sucede es la ejecución del código malicioso que porta el virus, produciéndose de este modo la infección de cualquier programa con extensión .exe o .com. Cabe destacar que cuando se produce una infección por virus de tipo de enlace, resulta prácticamente imposible la localización de los programas que han sido reemplazados por el accionar de los mismos.

Encriptación: Los desarrolladores de esta peculiar clase de virus utilizan el método de cifrado por encriptación para lograr el objetivo de no ser descubiertos por las exploraciones que realizan las aplicaciones antivirus. Si bien no se trata estrictamente de un tipo de virus, es una denominación que se le otorga a cierta clase de técnica utilizada para el ocultamiento de los mismos.

Esta denominación también es extensible a virus de otras categorías, tales como los virus de tipo polifórmico. Los virus de tipo de encriptación, tienen la capacidad de auto cifrarse, ocultándose de este modo a los intentos de los programas antivirus cuando realizan sus rutinas de escaneo del sistema. Para cumplir con la misión encomendada por su programador, el virus de encriptación se auto descifrará y una vez finalizada su tarea volverá a su anterior estado, es decir, se encriptará a sí mismo. Para acometer con su infección, los virus encriptados incorporan a su código los algoritmos necesarios para su cifrado y descifrado, debido a que el cifrado es una técnica que necesita de una clave para encriptarlo y desencriptarlo, la cual obviamente no posee el usuario que ha sido infectado.

Cabe destacar que esta clase de virus sólo pueden ser descubiertos por los programas antivirus cuando se encuentran en ejecución.

Polimórficos:

Los virus polimórficos, una técnica muy sofisticada y que demanda mucho conocimiento por parte del desarrollador, son aquellos que poseen la habilidad de encriptarse de un modo diferente y variable con cada nueva infección que realizan.

Su principal característica consiste en que con cada replicación, utilizan diferentes claves y algoritmos de encriptación, de modo que las cadenas que componen su código, una especie de firma para los sistemas antivirus, varían de tal forma que nunca lograrán concordar con las firmas existentes en las bases de datos que utilizan estos antivirus para su detección. Es decir, cada vez que se replican y encriptan van cambiando en forma secuencial. Cabe destacar que estos virus son los más difíciles de detectar y eliminar, ya que puede producir muchas y diferentes copias de sí mismo

Debido a la utilización de esta complicada técnica, estos virus son capaces de generar gran cantidad de copias de sí mismos, pero nunca iguales.

Multipartite: Podemos considerar, debido a los estudios y trabajos realizados por expertos en seguridad informática en todo el mundo, que este tipo de virus es actualmente uno de los más perjudiciales que cualquier usuario, tanto experto como novato, puede encontrar. Estos virus deben su peligrosidad al hecho de que pueden realizar, mediante la utilización conjunta de diferentes técnicas y métodos de ataque, múltiples y variadas infecciones.

El objetivo principal de su existencia, es la posibilidad de destruir con su código a todos aquellos archivos y programas ejecutables que tenga la posibilidad de infectar. Entre los blancos preferidos de esta clase de virus podemos citar archivos, programas y aplicaciones, las macros que incorporan suites de ofimática como Microsoft Office, discos rígidos, unidades de almacenamiento extraíbles como: pendrives, tarjetas de memoria de todo tipo, etc.

Cabe destacar que tras el ataque de un virus de tipo multiparte, los datos que contienen los elementos infectados serán imposibles de recuperar.

Uniforme: Son aquellos virus que pueden replicarse a sí mismos en forma idéntica.

Stealth o furtivo: Tienen la particularidad de poder ocultar al usuario los síntomas de la infección.

Oligomórficos: Estos poseen sólo una reducida cantidad de funciones de encriptación y pueden elegir en forma aleatoria cual de ellas puede utilizar.

Metamórficos: Son aquellos que poseen la singularidad de reconstruir todo su código cada vez que se replican. Es importante señalar que esta clase de virus no suele encontrarse más allá de los límites de los laboratorios de investigación de malwares.

Saludos!

Esta info fue recopilada de diversos espacios webs y adaptada en este artículo con el fin de tener así una recopilación en una misma entrada.

Tipos de Malware/Badware

Troyanos: No es propiamente un virus como tal, ya que no se replica ni tampoco intenta infectar a otros archivos. Si no que es un programa malicioso con los que veremos a posteriori. Existen multitud de malwares Troyanos y métodos de "troyanización".

La tarea que realizan esta clase de aplicaciones es la de introducirse en la computadora víctima mediante el engaño. Para ello, los desarrolladores de los mismos introducen en una aplicación aparentemente inofensiva un segundo programa, es decir el troyano propiamente dicho, el cual instalará en nuestra PC el código necesario para cumplir con las tareas especificadas por su creador.

Las acciones que pueden ser desarrolladas por estos troyanos incluyen la apertura de puertos de nuestra computadora, para permitir que cualquier intruso controle nuestros movimientos de forma remota. Así como también recolectar y enviar cualquier dato sensible que podamos tener a resguardo en nuestro equipamiento informático.

Asimismo pueden contener bombas lógicas, las cuales ejecutarán su código malicioso al cumplirse cualquier condición que haya establecido su programador.

Un aspecto muy importante a tener en cuenta es la peligrosidad de estos programas. De forma similar a los virus, estos tienen la capacidad de destruir de manera permanente cualquier archivo, además de inutilizar por completo la información guardada en el disco rígido.

Worms (Gusanos): Si bien a efectos de su catalogación son considerados como virus, lo cierto es que este tipo de programas no infectan otros archivos. El objetivo para el cual fueron desarrollados es la replicación a la máxima celeridad posible, logrando de este modo el colapso total de cualquier red en la cual pudieran haber ingresado.

El chat o el correo electrónico es una de las formas más utilizadas para la propagación e infección de los gusanos. También pueden propagarse y desarrollarse en la memoria RAM de la computadora.

Virtual Crab (Ladillas virtuales): Es un tipos de programa maligno que, como analogía al parásito de transmisión sexual, entra en una computadora a través del "sexo virtual", sitios webs pornográficos o cualquier aplicación relacionada.

Los sitios web pornográficos suelen ser un gran caldo de cultivo para estos parásitos virtuales. Al igual que los gusanos intentan multiplicarse por todo el sistema una vez infectado y los síntomas que pueden padecer los atacantes son similares a los de los Gusanos (Worms).

Botnet (redes de computadores Zombies): Los bots son propagados a través de Internet utilizando a un gusano como transporte, envíos masivos de ellos mediante correo electrónico o aprovechando vulnerabilidades en navegadores web.

Una vez que se logra una gran cantidad de sistemas infectados mediante Troyanos, se forman amplias redes que "trabajan" para el creador del programa. Aquí hay que destacar tres puntos importantes:

- Este trabajo en red se beneficia del principio de "computación distribuida", miles de sistemas funcionando juntos tienen una mayor capacidad de procesamiento que cualquier sistema aislado.

- El creador del programa puede ser una red de delincuencia que ha armado su ataque, y que tienen estos programas trabajando en su beneficio.

- El grupo "propietario de la red" de zombies puede alquilar a otros grupos su red para realizar alguna acción ilegal. El objetivo de las redes zombies puede ser realizar ataques de DDoS (Distributed Denial of Service), distribución de SPAM, etc.

El objetivo es lograr una gran cantidad de computadoras infectadas para disponer de ellos libremente hasta el punto de formas redes de botnes.

Exploit: Un Exploit es un programa o código que "explota" una vulnerabilidad del sistema o de parte de él para aprovechar esta deficiencia en beneficio del creador del mismo.

Si bien el código que explota la vulnerabilidad no es un código malicioso en sí mismo, generalmente se lo utiliza para otros fines como permitir el acceso a un sistema o como parte de otros malware como gusanos y troyanos.

Es decir que actualmente, los exploits son utilizados como "componente" de otro malware ya que al explotar vulnerabilidades del sistema permite hacer uso de funciones que no estarían permitidas en caso normal.

Existen diversos tipos de exploits dependiendo las vulnerabilidades utilizadas y son publicados cientos de ellos por día para cualquier sistema y programa existente pero sólo una gran minoría son utilizados como parte de otros malware (aquellos que pueden ser explotados en forma relativamente sencilla y que pueden lograr gran repercusión).

0-Day - Zero Day (Día cero): Cuando está aplicado a la información, el "Zero Day" significa generalmente información no disponible públicamente. Esto se utiliza a menudo para describir exploits de vulnerabilidades a la seguridad que no son conocidas por los profesionales del tema.

Se definie Zero Day como cualquier exploit que no haya sido mitigado por un parche del vendedor.

Keylogger: Como su nombre lo indica un Keylogger es un programa que registra y graba la pulsación de teclas (y algunos también clics del mouse). La información recolectada será utilizada luego por la persona que lo haya instalado. Actualmente existen dispositivos de hardware o bien aplicaciones (software) que realizan estas tareas.

Los Keyloggers físicos son pequeños dispositivos que se instalan entre nuestra computadora y el teclado. Son difíciles de identificar para un usuario inexperto pero si se presta atención es posible reconocerlos a simple vista. Tienen distintas capacidades de almacenamiento, son comprados en cualquier casa especializada y generalmente son instalados por empresas que desean monitorizar a ciertos empleados.

Cabe aclarar que esta forma de actuar puede traer problemas legales a quien lo instala ya que registrar a un usuario mediante este accionar puede interpretarse como una violación a su privacidad. Es aquí donde cobra relevancia una política de seguridad clara, puesta por escrito y firmada por el usuario. Con respecto a las Keyloggers por software, actualmente son los más comunes, muy utilizados por el malware orientado a robar datos confidenciales o privados del usuario. Como es de imaginar, la información obtenida es todo lo que el usuario ingrese en su teclado como por ejemplo documentos, nombres de usuarios, contraseñas, números de tarjetas, códigos PIN, etc.

Esto explica el porque de su gran éxito y utilización actual ya que como sabemos el malware, cada vez más orientado al delito, puede utilizar esta herramienta para proporcionar información sensible del usuario a un atacante.

Stealer: Se define como Stealer (ladrón de información) a un programa troyano que se introduce a través de internet en un ordenador con el propósito de obtener de forma fraudulenta información confidencial del propietario, logins en accesos a sitios web, contraseñas o números de tarjetas de crédito. Se suele propagar en la mayoría de los casos mediante correos electrónicos en forma de Spam.

Entre alguno de sus síntomas están los de: la desconexión involuntaria de un sitio web, para así volver a hacer login en el sitio y Stealer capturar esa información, sería como un Keylogger por software. Si somo usuarios de MSN Messenger, este envía mensajes falsos e incluso introduciendo en ellos datos incluidos haciendo creer al usuario destinatario que son datos enviados por el usuario infectado, pero el destinatario no lo sabe. Para usuarios inexpertos es difícil que sepan detectar el tipo de mensajes, pero solo con ver algunos ejemplos ya uno se da de cuenta del engaño.

Phising: Se define Phishing como la capacidad de duplicar una página web para hacer creer al visitante que se encuentra en el sitio web original, en lugar del falso. Normalmente, se utiliza con fines delictivos enviando correos electrónicos de SPAM e invitando acceder a la página señuelo. El objetivo del engaño es adquirir información confidencial del usuario como contraseñas, tarjetas de crédito o datos financieros y bancarios.

El Phishing consiste en el envío de correos electrónicos que, aparentando provenir de fuentes fiables (por ejemplo, entidades bancarias), intentan obtener datos confidenciales del usuario. Para ello, suelen incluir un enlace que, al ser pulsado, lleva a páginas web falsificadas.

De esta manera, el usuario, creyendo estar en un sitio de toda confianza, introduce la información solicitada que, en realidad, va a parar a manos del estafador. Existe un amplio abanico de software y aplicaciones de toda índole que quedan clasificados dentro de la categoría de robo de información personal o financiera, algunas de ellas realmente complejas, como el uso de una ventana Javascript flotante sobre la barra de direcciones del navegador con el fin de confundir al usuario.

Para evitar este tipo de ataques, no debemos abrir enlaces de remitentes que desconozcamos o nos parezcan sospechosos, si el contenido del mensaje tiene faltas ortográficas, el mensaje está mezclado e dos o más lenguas, debemos tener la confianza de que el enlace que se nos pueda mostrar es de confianza. Nunca abrir un enlace con un clic del ratón desde el propio panel de correo, colocándonos encima del enlace en la navegador web que utilicemos nos avisará en la parte inferior (barra de complementos) hacia donde nos redirije dicho enlace. Igualmente, si tenemos confianza en el sitio deberíamos seleccionar el enlace, copiarlo, y pegarlo e la barra de direcciones de una nueva pestaña o ventana del navegador. Si una vez dentro nos parece sospecho a la hora de ingresar algún dato, cerramos la web y no proporcionamos ninguna información.

Pharming: El Pharming es el aprovechamiento de una vulnerabilidad en el software de los servidores DNS (Domain Name System - Encargados de convertir direcciones IP en nombres) que permite a un atacante adquirir el nombre de dominio de un sitio, y redirigir el tráfico de la página Web original hacia la página Web falsa.

Rogues, Scareware o FakesAVs (falsos antivirus): Los Rogue, Scareware o FakesAVs son sitios web o programas que simulan ser una aplicación de seguridad, generalmente gratuita, pero que en realidad instalan otros programas dañinos. Bajo la promesa de solucionar falsas infecciones, cuando el usuario instala estos programas, su sistema es infectado.

Estos programas, que el la mayoría de los casos son falsos antivirus, no suelen realizar exploraciones reales, ni tampoco eliminan los virus del sistema si los tuviera, simplemente informan que se ha realizado con éxito la desinfección del equipo, aunque en realidad no se a realizado ninguna acción, si no, que a sido infectado con el código malicioso que el atacante desarrollara para obtener algún veneficio.

Para los delincuentes es sencillo desarrollar este tipo de software, ya que los programas sólo muestran unas pocas pantallas y unos cuantos mensajes falsos para engañar al usuario.

Ransomware: Los Ransomware es un tipo de malware que mediante distintas técnicas imposibilita al usuario propi de un documento acceder al mismo. El modo más comúnmente utilizado es cifrar con clave dicho documento y dejar instrucciones al usuario para obtenerla, posterior al pago de "rescate". Es una variante de los malwares tipo Rogue o FakesAVs.

Hoax: Un Hoax (del inglés: engaño, bulo) es un mensaje de correo electrónico con contenido falso o engañoso y normalmente distribuido en cadena. Algunos informan sobre virus desastrosos, otros apelan a la solidaridad con un niño enfermo o cualquier otra noble causa, otros contienen fórmulas para hacerse millonario o crean cadenas de la suerte como las que existen por correo postal. Los objetivos que persigue quien inicia un hoax son: alimentar su ego, captar direcciones de correo y saturar la red o los servidores de correo.

Frecuentemente, circulan por Internet falsos mensajes de alerta sobre virus, conocidos como Hoaxes o bulos. Su finalidad es generar alarma y confusión entre los usuarios.

SPAM: Se define SPAM a los mensajes no solicitados, habitualmente de tipo publicitario, enviados en forma masiva. La vía más utilizada es la basada en el correo electrónico pero puede presentarse por programas de mensajería instantánea o por teléfono móvil.

El término spam tiene su origen en el "jamón especiado" (SPiced hAM), primer producto de carne enlatada que no necesitaba frigorífico para su conservación.

Debido a esto, su uso se generalizó, pasando a formar parte del rancho habitual de los ejércitos de Estados Unidos y Rusia durante la Segunda Guerra Mundial. Posteriormente, en 1969, el grupo de actores Monthy Python protagonizó una popular escena, en la cual los clientes de una cafetería intentaban elegir de un menú en el que todos los platos contenían...jamón especiado, mientras un coro de vikingos canta a voz en grito "spam, spam, spam, rico spam, maravilloso spam".

En resumen, el spam aparecía en todas partes, y ahogaba el resto de conversaciones . Haciendo un poco de historia, el primer caso de spam del que se tiene noticia es una carta enviada en 1978 por la empresa Digital Equipment Corporation.

Esta compañía envió un anuncio sobre su ordenador DEC-20 a todos los usuarios de ArpaNet (precursora de Internet) de la costa occidental de los Estados Unidos. Sin embargo, la palabra spam no se adoptó hasta 1994, cuando en Usenet apareció un anuncio del despacho de los abogados Lawrence Cantera y Martha Siegel. Informaban de su servicio para rellenar formularios de la lotería que da acceso a un permiso para trabajar en Estados Unidos. Este anuncio fue enviado mediante un script a todos los grupos de discusión que existían por aquel entonces. Algunas de las características más comunes que presentan este tipo de mensajes de correo electrónico son:

- La dirección que aparece como remitente del mensaje no resulta conocida para el usuario, y es habitual que esté falseada.

- El mensaje no suele tener dirección Reply (no se puede contestar).

- Presentan un asunto llamativo.

- El contenido es publicitario: anuncios de sitios web, fórmulas para ganar dinero fácilmente, productos milagro, ofertas inmobiliarias, o simplemente listados de productos en venta en promoción.

- La mayor parte del spam está escrito en inglés y se origina en Estados Unidos o Asia, pero empieza a ser común el spam en español.

- Spam: enviado a través del correo electrónico.

- Spim: específico para aplicaciones del tipo Mensajería Instantánea (MSN Messenger, Yahoo Messenger, etc).

- Spit: spam sobre telefonía IP. La telefonía IP consiste en la utilización de Internet como medio de transmisión para realizar llamadas telefónicas.

- Spam SMS: spam destinado a enviarse a dispositivos móviles mediante SMS (Short Message Service).

¿Cómo funciona? ¿Cómo se distribuye? Obtención de direcciones de correo Los spammers tratan de conseguir el mayor número posible de direcciones de correo electrónico válidas, es decir, realmente utilizadas por usuarios. Con este objeto, utilizan distintas técnicas, algunas de ellas altamente sofisticadas:

- Listas de correo: el spammer se da de alta en la lista de correo, y anota las direcciones del resto de miembros.

- Compra de bases de datos de usuarios a particulares o empresas: aunque este tipo de actividad es ilegal, en la práctica se realiza, y hay un mercado subyacente.

- Uso de robots (programas automáticos), que recorren Internet en busca de direcciones en páginas web, grupos de noticias, weblogs, etc. En las que pueda haber direcciones de correo electrónico.

- Técnicas de DHA (Directory Harvest Attack): el spammer genera direcciones de correo electrónico pertenecientes a un dominio específico, y envía mensajes a las mismas. El servidor de correo del dominio responderá con un error a las direcciones que no existan realmente, de modo que el spammer puede averiguar cuáles de las direcciones que ha generado son válidas. Las direcciones pueden componerse mediante un diccionario o mediante fuerza bruta, es decir, probando todas las combinaciones posibles de caracteres.

Actualmente hay empresas que facturan millones de dólares al año recolectando direcciones de correo electrónico, vendiéndolas y enviándoles mensajes de promociones, ofertas, y publicidad no solicitada, pero con la sofisticación de que algunas saben lo que nos interesa y buscamos y nos envían publicidad relacionada, para caer más fácilmente en el engaño.

Las recomendaciones para evitar el SPAM son las siguientes:

- No enviar mensajes en cadena ya que los mismos generalmente son algún tipo de engaño (hoax).

- Si aún así se deseara enviar mensajes a muchos destinatarios hacerlo siempre Con Copia Oculta (CCC), ya que esto evita que un destinatario vea (robe) el mail de los demás destinatarios.

- No publicar una dirección privada en sitios webs, foros, conversaciones online, etc. ya que sólo facilita la obtención de las mismas a los spammers (personas que envían spam).

- Si se desea navegar o registrarse en sitios de baja confianza hágalo con cuentas de emails destinada para ese fin. Algunos servicios de webmail disponen de esta funcionalidad: protegemos nuestra dirección de email mientras podemos publicar otra cuenta y administrar ambas desde el mismo lugar.

- Para el mismo fin también es recomendable utilizar cuentas de correo temporales y descartables como las mencionadas al pie del presente.

- Nunca responder este tipo de mensajes ya que con esto sólo estamos confirmando nuestra dirección de email y sólo lograremos recibir más correo basura.

- Es bueno tener más de una cuenta de correo (al menos 2 o 3): una cuenta laboral que sólo sea utilizada para este fin, una personal y la otra para contacto público o de distribución masiva.

Adware: Se define como Adware al software que despliega publicidad de distintos productos o servicios. Estas aplicaciones incluyen código adicional que muestra la publicidad en ventanas emergentes (pop-up), o a través de una barra que aparece en la pantalla simulando ofrecer distintos servicios útiles para el usuario.

Generalmente, estas aplicaciones agregan iconos gráficos en las barras de herramientas de los navegadores de Internet o en los clientes de correo. Estas barras de tareas personalizadas tienen palabras claves predefinidas para que el usuario llegue a sitios con publicidad, sea lo que sea que el mismo usuario esté buscando. También puede reflejarse en banners publicitarios, en la mayoría de los casos engaños, que hacen desplazamiento por la página web visitada.

Spyware: Se define como Spyware o Software Espía a las aplicaciones que recopilan información sobre una persona u organización sin su conocimiento, ni consentimiento. El objetivo más común es distribuirlo a empresas publicitarias u otras organizaciones interesadas.

Normalmente, estos software envían información a sus servidores, en función de los hábitos de navegación del usuario. También, recogen datos acerca de las webs que se visitan y la información que se solicita en esos sitios, así como direcciones IP y URLs que se navegan.

Esta información es explotada para propósitos de mercadotecnia y muchas veces es el origen de otra plaga como el SPAM, ya que pueden encarar publicidad personalizada hacia el usuario afectado. Con estos datos, además, es posible crear perfiles estadísticos de los hábitos de los internautas.

Los programas espías son aplicaciones informáticas que recopilan datos sobre los hábitos de navegación, preferencias y gustos del usuario. Los datos recogidos son transmitidos a los propios fabricantes o a terceros, bien directamente, bien después de ser almacenados en el ordenador.

Las recomendaciones para evitar la instalación de este tipo de software son las siguientes:

- Verifique cuidadosamente los sitios por los que navega, ya que es muy común que estas aplicaciones auto-ofrezcan su instalación o que la misma sea ofrecida por empresas de dudosa reputación.

- Si es posible, lea atentamente las políticas de privacidad de estas aplicaciones. Generalmente incluyen puntos como "recolectamos la siguiente información del usuario" o "los daños que causa la aplicación no es nuestra responsabilidad" o "al instalar esta aplicación autorizas que entreguemos sus datos a...".

- Estas aplicaciones normalmente prometen ser barras con funcionalidades extras que se instalan sobre el explorador.

- Actualmente, se nota una importante aparición de aplicaciones que simulan ser software anti-spyware que en realidad contiene spyware. Una lista de los mismos puede ser encontrada en la dirección que se detalla al pie del presente.

- Cuando una aplicación intente instalarse sin que lo hayas solicitado, desconfíe y verifique la lista anterior.

- Es común que los sitios dedicados al underground o pornográficos, contengan un alto contenido de programas dañinos que explotando diversas vulnerabilidades del sistema operativo o del explorador, le permiten instalarse.

- Verificar los privilegios de usuarios. Es común que todos los usuarios que hacen uso del PC lo hagan con permisos administrativos. Esto no necesariamente debe ser así, es recomendable que cada usuario tenga su propio perfil, sólo con los permisos necesarios para realizar sus tareas y no estar con una sesión iniciada como root del sistema. Ya que esto disminuye el campo de acción de un posible intruso (virus, backdoor, usuario no autorizado, etc.).

- Estas aplicaciones evolucionan continuamente por lo que contar con un antivirus actualizado y con capacidades proactivas es fundamental para detectar estas aplicaciones y evitar su instalación.

El spyware puede ser instalado con el consentimiento del usuario y su plena conciencia, pero en ocasiones no es así. Lo mismo ocurre con el conocimiento de la recogida de datos y la forma en que son posteriormente utilizados.

Lista de Antispyware sospechoso: http://www.spywarewarrior.com/rogue_anti-spyware.htm

Este sitio ofrece una lista de software sospechoso. La lista es mantenida por Eric L. Howes profesor en la GSLIS (Graduate School of Library and Information Science) de la Universidad de Illinois, EE.UU.

Dialer: Tratan de establecer conexión telefónica con un número de tarificación especial. Dialer es un programa que, sin el consentimiento del usuario, cuelga la conexión telefónica que se está utilizando en ese momento (la que permite el acceso a Internet, mediante el marcado de un determinado número de teléfono) y establece otra, marcando un número de teléfono de tarificación especial. Esto supondrá un notable aumento del importe en la factura telefónica.

Los dialers no funcionan con conexiones ADSL y/o cable ya que este tipo de conexiones no realiza marcado para una conexión telefónica.

Scumware: Estas aplicaciones infectan los sitios Web, a través de ordenadores y servidores, modificando su contenido y estructura sin permiso. El Scumware puede modificar nuestros banners de publicidad, agregar información falsa u ofensiva en nuestras páginas, añadir enlaces publicitarios sin permiso, etcétera. Lo que sería conocido como ataques "Website defacement" o "Defacing".

Hijacker: Se encargan de “Secuestrar” las funciones de nuestro sistema cambiando la página de inicio y búsqueda y/o otros ajustes del navegador. Estos pueden ser instalados en el sistema sin nuestro consentimiento al visitar ciertos sitios web mediante controles ActiveX o bien ser incluidos por un troyano.

Joke: El objetivo de un Joke es crear algún efecto molesto o humorístico como una broma al ordenador del usuario.

RootKit: Un RootKit es un programa o conjunto de programas que un intruso usa para esconder su presencia en un sistema integrándose ocultamente e otras aplicaciones, procesos, archivos, directorios, claves de registro. Abre puertos de nuestra máquina que al atacante le permitirá acceder en el futuro para acceso al sistema y así manipular el mismo.

Para completar su objetivo, un Rootkit altera el flujo de ejecución del sistema operativo o manipula un conjunto de datos del sistema para evitar la auditoria. Un rootkit no es un exploit, es lo que el atacante usa después del exploit inicial. En algunos aspectos, un rootkit es más interesante que un Exploit, incluso que un 0-day.

Un Expoit 0-day es una bala, pero un Rootkit puede decir mucho del atacante, como cuál era su motivación para disparar. Windows es diseñado con seguridad y estabilidad en mente. El núcleo (kernel) debe ser protegido de las aplicaciones de usuario, pero estas aplicaciones requieren cierta funcionalidad desde el kernel. Para proveer esto Windows implementa dos modos de ejecución: modo usuario y modo kernel. Windows hoy solo soporta esos dos modos, aunque las CPU Intel y AMD soportan cuatro modos de privilegios o anillos en sus chips para proteger el codigo y datos del sistema de sobreescrituras maliciosas o inadvertidas por parte de código de menor privilegio.

Originalmente el término RootKit proviene de sistemas Unix y hacía referencia a pequeñas utilidades y herramientas que permitían acceso como "root" de esos sistemas.

El término ha evolucionado y actualmente es un conjunto de herramientas utilizadas en cualquier sistema para conseguir acceder ilícitamente al mismo. Generalmente se los utiliza para ocultar procesos y programas que permiten acceso al sistema atacado, incluso tomar control de parte del mismo.