Actualmente RDP (Remote Desktop Protocol) está en versión 10.x,versiones más actualizadas que incluyen importantes mejoras de seguridad. Como pueden ser: mayor longitud de clave generada por el servidor de licencias RDS 4096 bits con un algoritmo de seguridad SHA256, soportando SSL/TLS y NLA (Network Level Authentication).

Versiones iguales o inferiores a RDP 6.x no soportan las características anteriores. El límite de longitud para las claves es de 2048 bits con algoritmo de seguridad SHA1 (Secure Hash Algorithm 1).

Esta clave se genera en base al método de activación de licencias del administrador de licencias de Escritorio remoto. Si el método empleado es "Web Browser" (Explorador Web) las claves de licencias, se pueden generar un requisitos más bajos que si lo activásemos con otro método, con una longitud de 2048 bits SHA1.

Si aún no tenemos activado el servidor de administración de licencias de Escritorio remoto y queremos tener la compatiblidad entre vesriones más antiguas y actuales para establecer conexiones RDP. Selecionaremos la opción de activar por el método de conexión Web Browser.

En caso de que ya tengamos activado el servidor de licencias procederemos del siguiente modo.

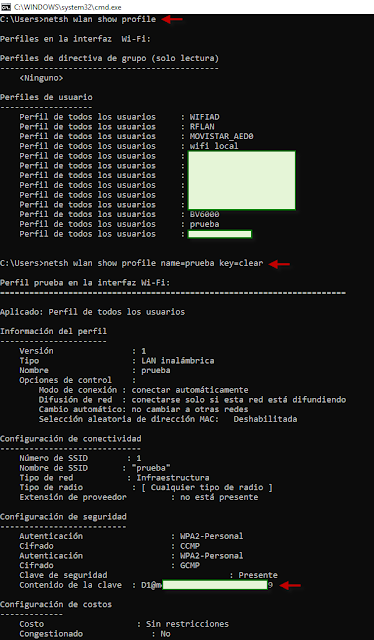

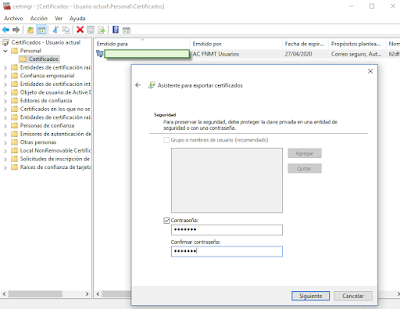

En el servidor Windows Server 2016 que recibirá la conexión RDP desde el dispotivo Windows Mobile o Windows CE comprobamos que NLA esté desactivado.

|

| Figura 1: Desactivar NLA (Autenticación a nivel de red) en Windows Server 2016. |

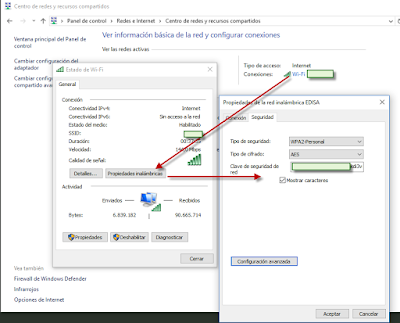

Añadir un rol de instalación de Servicios de Escritorio remoto para VDI (Virtual Desktop Infraestructure).

|

| Figura 2: Añadir rol de instalación de RDS. |

En este paso podría ser "Implementación estándar" o "Inicio rápidio".

|

| Figura 3: Implementación estándar para el rol RDS. |

Para este escenario será implementación de escritorio basada en sesión.

|

| Figura 4: Implementación de escritorio basada en sesión. |

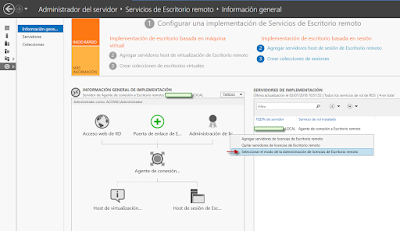

Una vez agregados los servicios RDS. Creamos una colección y no dirigimos a ella.

|

| Figura 5: Colección de host de sesión de Escritorio remoto. |

Dentro de las tareas de colección de RDS configuramos las opciones de seguridad para conexiones RDP.

- Nivel de seguridad de protocolo de Escritorio remoto (RDP).

- Nivel de cifrado: Bajo.

- Deshabilitamos NLA.

|

| Figura 6: Configuración de opciones de seguridad para conexiones RDP. |

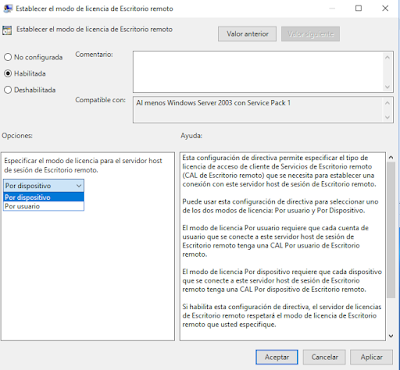

Como comentaba al principio, si elegimos un método de conexión basada en Explorador Web. No es necesario realizar ninguna otra acción y las conexión RDP entre Windows Mobile o Windows CE y Windows Server 2012/2016 estarán funcionales.

De igual modo, seleccionamos el método de conexión por Explorador Web o Web Browser y aceptamos.

|

| Figura 7: Selección del método de conexión "Web Browser". |

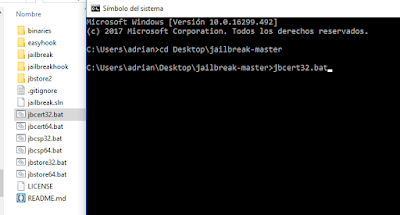

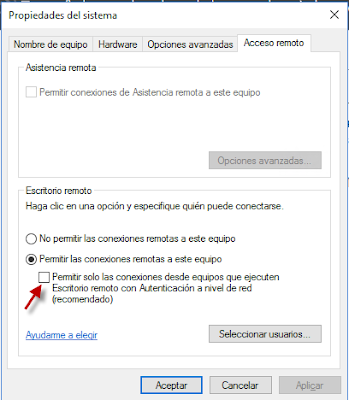

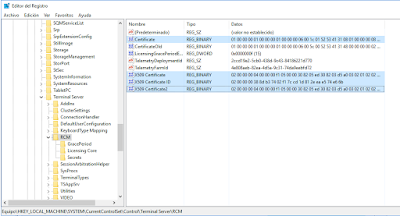

Eliminamos los tipos de claves REG_BINARY correspondientes a las claves de certificado X509 del método anterior de licencias RDS. En el registro del servidor de administrador de licencias de Escritorio remoto.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\RCM

- Certificate

- X509 Certificate

- X509 Certificate ID

- X509 Certificate2

|

| Figura 8: Eliminación de claves de licencias generadas por el administrador de licencias de Escritorio remoto. |

¿Por qué eliminar estas claves de certificados del registro?

Entre versiones de RDP actuales la longitud de clave de certificados es de 4096 bits con un algoritmo de seguridad SHA256, estas

claves se generan en la primera instancia de conexión entre un acuerdo entre el nivel de seguridad compatible entre las dos máquinas que establecen la conexión RDP.

El equipo del

usuario que mantiene la conexión con el servidor al que se conecta

establece la longitud y algoritmo de esta clave, si el equipo que se

conecta usa una versión de protocolo reciente no habrá problemas, pero

si el equipo cliente se trata de un sistema Windows Mobile o similar

este no podrá conectarse debido a que el servidor administrador de

licencias no puede generar claves de una longitud y algoritmo inferior a

los requisitos mínimos que establece el método de conexión (figura 7),

por ese motivo el método de conexión Web Browser tiene unos requisitos

menos restrictivos y puede generar claves de longitud más corta y

cifrados de menor nivel.

Conexión establecida

Como equipo cliente para este ejemplo usaré un Windows XP SP1 que dispone de versión RDP v5.x (funcionaría igual para Windows Mobile, Windows CE o similares con versiones RDP v5.x o v6.x).

Vemos como la conexión RDP se estableció correctamente. En ese momento Windows XP SP1 estableció el acuerdo de certificados X509 de conexión. Si añadimos la desactivación de NLA y el nivel de cifrado más bajo sin SSL/TLS, la conexión es posible.

|

| Figura 9: Conexión RDP establecida entre versioens RDP antiguas y Windows Server 2016. |

Saludos!