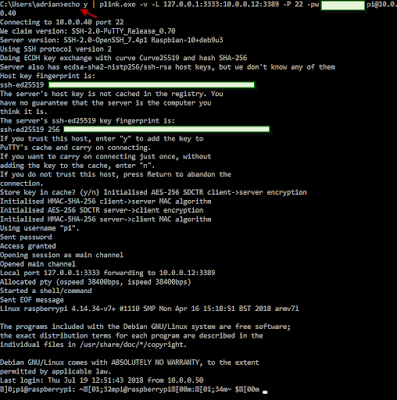

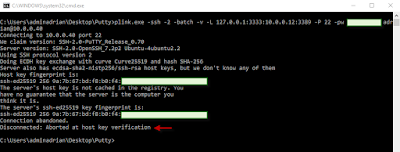

Hostkey o fingerprint SSH

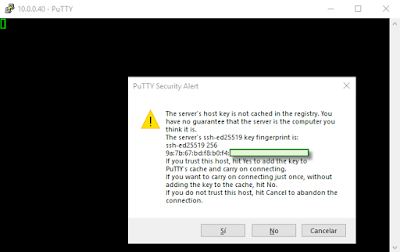

Cuando nos conectamos a través de un cliente SSH como

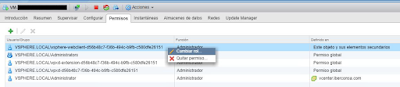

PuTTY, por primera vez en una conexión se nos mostrará una alerta de seguridad indicando que el host key no está cacheado en el registro, no es más que la huella digital o fingerprint de la máquina remota a la que nos conectamos usado como método de confianza para garantizar la autenticidad de la máquina remota.

Esta host key al no estar registrada o cacheada por la máquina cliente que establece la conexión por primera vez, nos alerta de que no hay garantía de que el servidor remoto sea quien creemos que es.

ssh:ed25519 se trata de un esquema de firma digital

EdDSA. Manteniendo la seguridad de otros esquemas con la principal ventaja de aportar más velocidad, más info

aquí.

|

| Figura 1: Alerta de seguridad - Host key de la primera conexión SSH. |

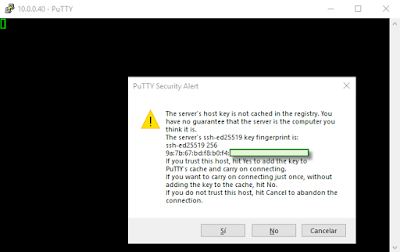

Usando PuTTY las SSH host keys se cachean almacenándose en el registro de Windows.

HKEY_CURRENT_USER\Software\SimonTatham\PuTTY\SshHostKeys

En un tipo de valor de cadena (REG_SZ).

|

| Figura 2: Registro Windows - SSH Host Keys de Putty. |

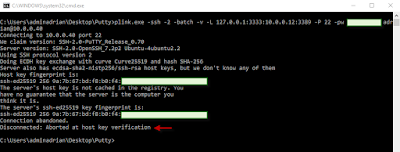

Conexión SSH con Plink

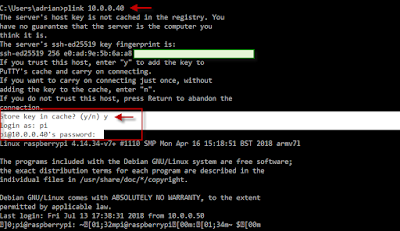

Comentado lo anterior, vamos a ver entonces con

Plink (utlidad de comandos de Putty) como podemos conectarnos por SSH estableciendo un túnel port forwarding auto aceptando el hostkey.

Pero que pasa si no tenemos una interfaz gráfica ni un Putty y solo disponemos de una terminal de comandos en la que podemos incorporar un Plink.

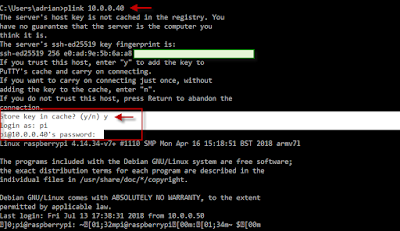

Cuando nos conectamos directamente al servidor SSH con Plink lo hacemos del siguiente modo.

plink <host_servidor_SSH>

De esta forma nos solicitará almacenar o no la hostkey en caché, sería la equivalencia a la ventana de alerta de seguridad de la hostkey que se muestran en las conexiones con Putty. Continuamos (y yes) almacenando la clave, nos pedirá usuario y contraseña. Y vemos que nos conecta al servidor remoto correctamente (independientemente de la mala interpretación en la codificación de caracteres).

|

| Figura 3: Conexión estándar SSH con Plink (Putty). |

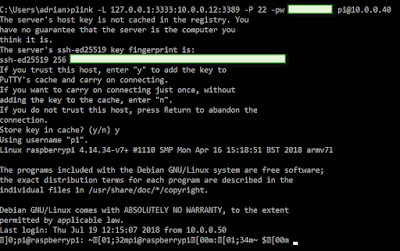

Creando un túnel SSH port forwarding con Plink

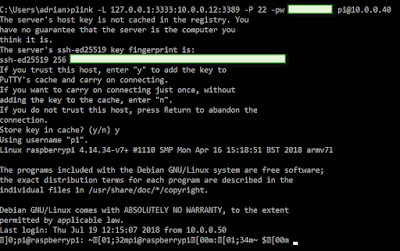

Con Plink al igual que

con Putty podemos crear un túnel SSH.

plink.exe -L <puerto_local>:<host_remoto>:<puerto_remoto> -P 22 -pw <password> <usuario>@<host_server_SSH>

De esta forma simplemente aceptaremos el cacheo de hostkey y tendremos el reenvío de puertos establecido en la conexión SSH.

|

| Figura 4: Conexión túnel SSH port forwarding con Plink (Putty). |

Hay un tip un poco "sucio" que es

auto aceptar la host key con: "

echo y | plink...". Quedando algo como esto.

echo y | plink.exe -L

<puerto_local>:<host_remoto>:<puerto_remoto> -P 22 -pw

<password> <usuario>@<host_server_SSH>

|

| Figura 5: Auto aceptando hostkey ssh con "echo y | plink..." |

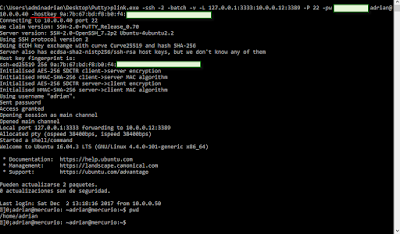

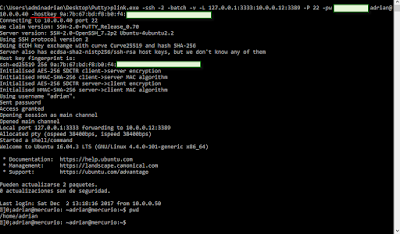

Auto aceptar hostkey con Plink creando un túnel SSH port forwarding

Hasta aquí todo correcto. El problema de esto es si queremos conectarnos con un reenvío de puertos forzando una versión particular del protocolo SSH con plink, hay que especificar los parámetros: -ssh -2 (la versión SSH).

De este modo al intentar conectarnos por SSH estableciendo el reenvío de puertos para crear el túnel SSH. Y no tenemos la hostkey inicialmente cacheada en la máquina cliente, nos encontraremos con el siguiente problema.

Connection abandoned.

Disconected: Aborted at host key verification.

Conectándose de este modo, forzando la versión 2 del protocolo SSH, no aparece la solicitud y/n (si o no) para cachear la host key y directamente aborta la conexión.

|

| Figura 6: Intento de conexión abortada con Plink especificando la versión 2 del protocolo SSH. |

Aquí el truco sucio de "

echo y | plink..."

no funciona.

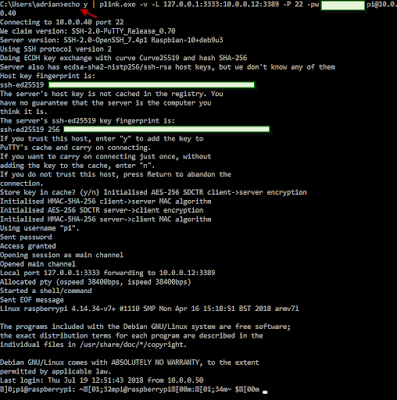

La única forma de

auto aceptar el host key de una conexión con plink forzando a la versión 2 del protocolo SSH y que tenga establecido un port forwarding para el uso de un túnel SSH. Sería especificar el parámetro

-hostkey seguido del fingerprint correspondiente.

La hostkey la podemos ver en una primera conexión, aunque esta no se establezca abortándose, igualmente se nos mostrará el fingerprint del host remoto correspondiente al servidor SSH.

plink.exe -ssh -2 -batch -v -L <puerto_local>:<host_remoto>:<puerto_remoto> -P <puerto_ssh> -pw <password> <usuario>@<servidor_remoto_ssh> -hostkey <hostkey_fingerprint>

Se especifica la host key correspondiente al servidor remoto SSH y vemos como la conexión se establece automáticamente.

|

| Figura 7: Especificar la hostkey del servidor SSH cuando esta aún no está cacheada en el equipo cliente. |

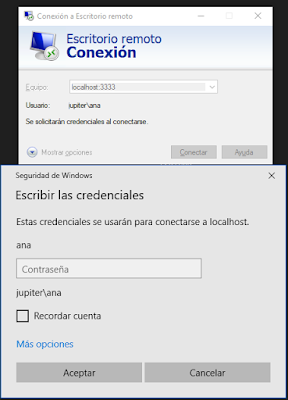

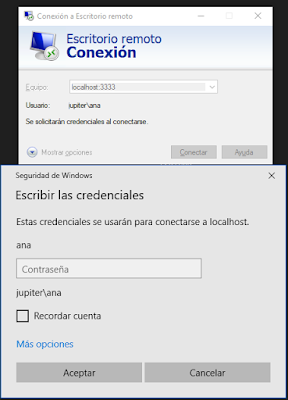

Probamos a conectarnos a través del túnel SSH creado. En este ejemplo era un reenvío de puertos del tipo local para una conexión RDP de Escritorio remoto.

|

| Figura 8: Conexión RDP tunelizado por SSH. |

Conexión establecida por RDP a través del tunelizado SSH. En una primera instancia auto aceptando la hostkey del servidor SSH cuando esta aún no está cacheada en la máquina cliente.

|

| Figura 9: Conexión tunelizada por SSH - Conexión RDP establecida. |

Saludos!